Внутренние угрозы – неотъемлемая часть современной банковской деятельности. Они могут принимать различные формы и проявляться через действия сотрудников или системы, порой остаются невидимыми до момента нанесения ущерба. Эффективное обнаружение и предотвращение подобных инцидентов требует не только тщательного мониторинга, но и глубокого понимания механизмов внутренней угрозы, а также принятия соответствующих мер безопасности.

Важно осознать, что угроза может исходить не только извне, но и изнутри самой организации. Внутренние нарушения могут быть вызваны намеренными действиями злоумышленников или неосторожностью сотрудников, а иногда и комбинацией обоих факторов. Отслеживание подозрительной активности и раннее обнаружение аномалий в поведении сотрудников или внутренних систем являются ключевыми шагами в защите от внутренних угроз.

Необходимость превентивных мер становится очевидной, учитывая потенциальные последствия внутренних инцидентов для банковской системы. Проактивное принятие мер по обеспечению безопасности включает в себя не только технические средства, но и обучение персонала, разработку строгих политик безопасности и постоянное обновление систем защиты.

Анализ поведения сотрудников в системе

Для проведения анализа поведения сотрудников в системе применяются различные методы и технологии. Одним из наиболее эффективных подходов является использование алгоритмов машинного обучения, которые позволяют автоматически выявлять аномальные активности на основе исторических данных о поведении пользователей.

Важным аспектом анализа поведения сотрудников является учет контекста и специфики деятельности каждого сотрудника. Например, действия администратора информационной системы могут значительно отличаться от действий сотрудника отдела продаж. Поэтому необходимо учитывать роль и привилегии каждого пользователя при анализе его активностей.

Одним из вызовов при анализе поведения сотрудников является баланс между безопасностью и конфиденциальностью. Важно обеспечить защиту личных данных сотрудников и соблюдать принципы конфиденциальности, не нарушая при этом процесс анализа и обнаружения потенциальных угроз.

В итоге, анализ поведения сотрудников в системе является неотъемлемой частью комплексного подхода к обеспечению информационной безопасности. Понимание и выявление необычных активностей персонала помогает предотвратить утечки данных, внутренние атаки и другие угрозы, способные нанести ущерб бизнесу.

Идентификация необычных активностей

В данном разделе мы обращаем внимание на процессы, направленные на распознавание и анализ действий, которые выходят за рамки обычных и ожидаемых для системы. Разработка системы управления доступом и привилегиями играет ключевую роль в обеспечении безопасности данных и активов банковской организации. Однако, даже при наличии строгих правил доступа, возможны ситуации, когда активности пользователей начинают отклоняться от обычного шаблона. Идентификация таких аномальных активностей становится неотъемлемой частью процесса обеспечения безопасности в банковской среде.

Для эффективной идентификации необычных активностей необходимо применение комплексного подхода, включающего в себя не только анализ данных доступа и использования ресурсов, но и мониторинг поведения пользователей. Система управления доступом и привилегиями должна быть настроена таким образом, чтобы фиксировать и анализировать не только сам факт доступа к ресурсам, но и способ его осуществления, частоту запросов, а также контекст их использования.

| Параметр | Описание |

|---|---|

| Идентификация | Анализ профилей пользователей и обнаружение аномальных шаблонов активности. |

| Мониторинг | Непрерывное отслеживание действий пользователей в системе. |

| Анализ | Интерпретация данных для выявления потенциальных угроз безопасности. |

Такой подход позволяет не только выявлять необычные активности в реальном времени, но и принимать меры по их блокированию или минимизации рисков, связанных с возможным нарушением безопасности. Важным аспектом является также возможность использования алгоритмов машинного обучения для автоматического обнаружения новых угроз и аномалий на основе накопленного опыта и данных о предыдущих инцидентах.

Управление доступом и привилегиями

В данном разделе мы рассмотрим ключевые аспекты ограничения прав доступа к чувствительной информации в корпоративной среде. Эффективное управление доступом и привилегиями играет решающую роль в обеспечении безопасности информационных ресурсов организации, предотвращая возможные инциденты и угрозы, которые могут возникнуть из-за несанкционированного доступа.

Для обеспечения безопасности данных необходимо тщательно управлять доступом персонала к различным уровням информации в системе. Это включает в себя определение пользовательских ролей, настройку соответствующих прав доступа и регулярное обновление политик безопасности. Контроль доступа должен быть многоуровневым и гибким, чтобы учитывать изменения в структуре организации и требованиях безопасности.

Важным аспектом управления доступом является также аудит и мониторинг действий пользователей в системе. Это позволяет выявлять аномальные активности и незаконные попытки доступа к конфиденциальной информации. Системы мониторинга и аудита позволяют оперативно реагировать на потенциальные угрозы и предотвращать утечки данных или несанкционированный доступ.

Ограничение прав доступа к чувствительной информации

Принципы

Ограничение прав доступа основывается на принципах минимизации привилегий, необходимости и разграничении доступа. Минимизация привилегий подразумевает, что сотрудники и системные процессы должны иметь доступ только к той информации, которая необходима для выполнения их функций. Принцип необходимости определяет, что доступ к данным должен быть разрешен только тем лицам, которые действительно нуждаются в этой информации для выполнения своих рабочих обязанностей. Разграничение доступа заключается в том, чтобы гарантировать, что каждый пользователь имеет доступ только к тем данным, которые необходимы для выполнения его конкретных задач, и не имеет доступа к чувствительным данным без соответствующих разрешений.

Эффективное ограничение прав доступа к чувствительной информации требует не только технических мер безопасности, но и разработки соответствующих политик и процедур, а также обучения персонала по вопросам безопасности информации.

Технические средства

Для обеспечения ограничения доступа к чувствительным данным широко используются различные технические средства, такие как системы управления доступом, механизмы аутентификации и авторизации, шифрование данных, мониторинг и аудит доступа. Системы управления доступом позволяют администраторам устанавливать и контролировать права доступа пользователей к различным ресурсам на основе их ролей и обязанностей в организации. Механизмы аутентификации и авторизации обеспечивают идентификацию пользователей и проверку их прав доступа перед предоставлением доступа к данным.

Эффективное использование технических средств требует постоянного мониторинга и обновления систем безопасности, а также реагирования на новые угрозы и уязвимости.

Мониторинг и аудит безопасности

В данном разделе рассматривается процесс непрерывного контроля и анализа действий, направленных на обеспечение безопасности информации и ресурсов организации. Основная цель состоит в выявлении и предотвращении потенциальных угроз, а также в своевременном реагировании на аномальные ситуации.

Для эффективной реализации мониторинга и аудита безопасности необходимо использовать разнообразные методы и инструменты, включая системы регистрации событий, аналитические платформы, а также технологии машинного обучения и искусственного интеллекта. Важным аспектом является также установка четких правил и политик безопасности, которые должны быть строго соблюдаемы всеми сотрудниками организации.

- Для эффективного контроля за активностями пользователей в системе рекомендуется использовать системы мониторинга доступа и анализа логов. Путем анализа журналов аутентификации и авторизации можно выявить подозрительные действия или несанкционированные попытки доступа.

- Автоматизированные системы обнаружения вторжений позволяют оперативно реагировать на потенциальные угрозы, идентифицируя аномальные ситуации и блокируя доступ к ресурсам.

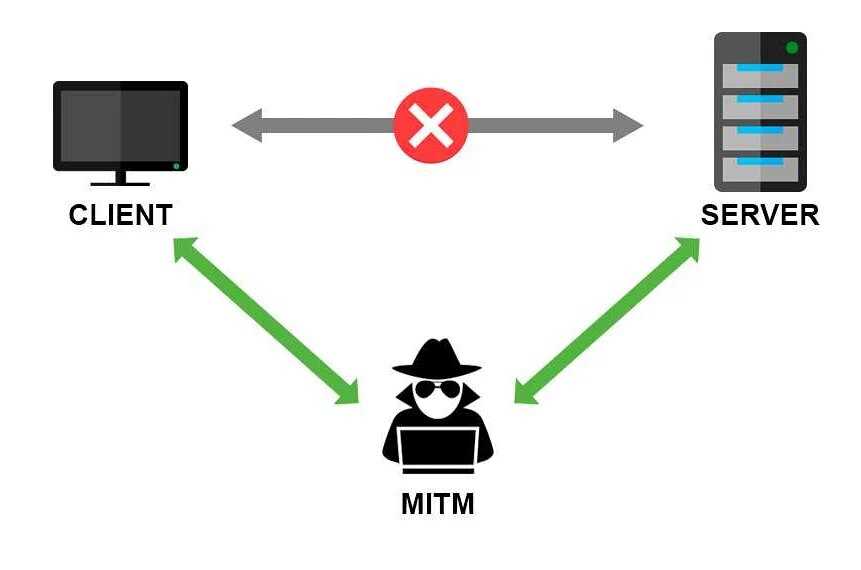

- Особое внимание следует уделить мониторингу сетевого трафика и обнаружению нештатных сетевых активностей, таких как атаки на приложения или попытки внедрения в систему.

Проведение аудита безопасности позволяет оценить эффективность принятых мер по защите информации и выявить возможные слабые места в системе. Результаты аудита могут быть использованы для улучшения стратегии безопасности и корректировки процедур в соответствии с изменяющимися угрозами.